时间:2014-10-27 00:00 来源: https://www.xggww.com 作者:Win7系统之家

前言:

近期安全研究人员披露的在现代 Cpu 中发现的 2 个漏洞已经闹得沸沸扬扬,这些漏洞主要由硬件设计缺陷引发,让攻击者可以利用这些漏洞访问应保持私密的内存信息,允许他们窃取用户的信息(如密码、电子邮件、浏览器历史记录和照片等等)。

Meltdown(熔断)应对漏洞 CVE-2017-5754;

spectre(幽灵)对应漏洞CVE-2017-5753/CVE-2017-5715。

这些缺陷影响了过去二十年来发布的大量解决器,包括 intel、Advanced Micro devices(AMd)和 ARM 解决器,但主要仍是英特尔的问题。 AMd 已经发表了一个声明,澄清两个 spectre 变体中的一个(Branch target injection)不会影响其解决器,而第二个变体(Bounds check bypass)可以通过软件升级的方式来处理,第三个变种 Meltdown( Rogue data cache load)由于架构差异不影响 AMd 芯片。

由于这些芯片设计缺陷处于硬件中,所以受支持的主流操作系统,如 win 7、Macos、Linux 以及其他很多软件也都受到威胁。

微软此前已经发布了补丁来缓解 win 7 系统的部分问题,现在硬件制造商也纷纷开始推出固件升级来处理硬件部分。然而,由于要处理 Cpu 熔断和幽灵漏洞影响要配合多厂商、多步骤的处理方案,很难判断用户当前的 pC 是否已经被免疫。因此,微软放了一个 powershell 脚本出来,以协助用户手动检查设备是否正受 Cpu 熔断和幽灵漏洞影响。

在本文中,系统极客将指导检查您的设备是否有所需的系统和固件升级,以减轻最新 Cpu 硬件安全漏洞所带来的影响。

手动检查pC是否受到Cpu漏洞影响:

要验证您的 win 7 是否受最新 Cpu 安全漏洞的影响,可以使用微软已经写好的 powershell 脚本:

验证脚本下载

1、使用 win + x 快捷键——选择打开「win powershell(管理员)」

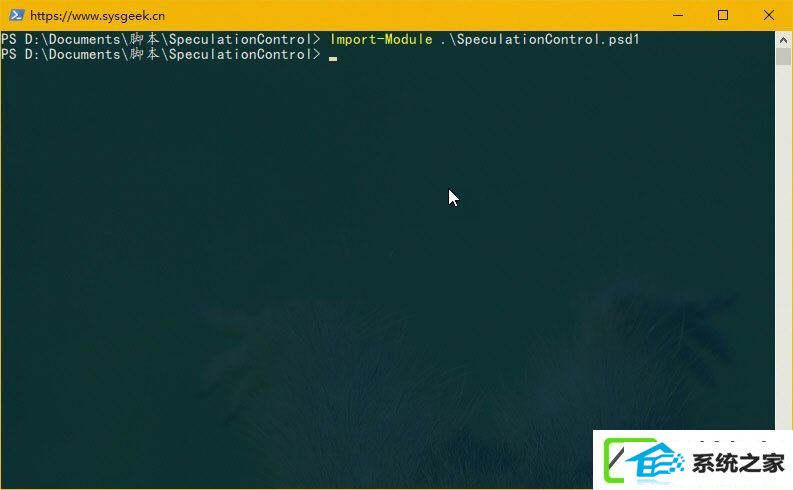

2、导航到下载并解压好的 speculationControl 脚本目录中,输入以下命令安装所需的模块并按「Enter」键:

import-Module ./speculationControl.psd1

注意:speculationControl.psd1 脚本需要 nuGet provider 并将 shell 执行策略的用户首选项配置为 Remotesigned。

3、执行导入好模块之后,执行下面的命令直接开始执行检测:

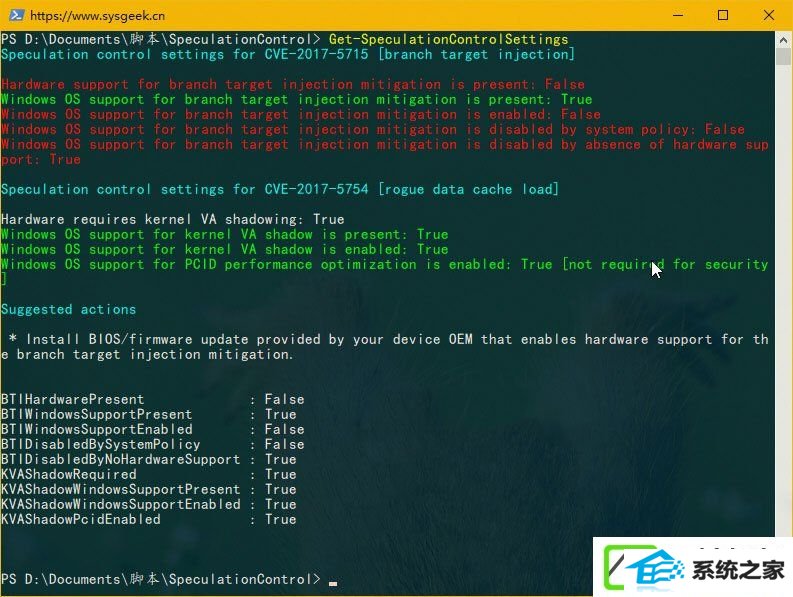

Get-speculationControlsettings

一旦完成检测步骤,就可以确定您的计算机是否仍然简单受到 Meltdown(熔断)和 spectre(幽灵)安全漏洞的影响。

如果您的 win 7 pC 已经安装了紧急修复补丁(仅针对 Meltdown 漏洞),那您将看到「rogue data cache load」(Meltdown 漏洞)的配置为 True 并以高亮的官方显示。此外,在「branch target injection」(spectre 漏洞)下只有软件缓解配置为 True。

注意:只有在安装 win 7 紧急升级和升级了安全的 Bios 和 uEFi 固件后,「rogue data cache load」和「branch target injection」下的所有验证项才会被配置为 True 并以官方突出显示,以表示您的设备已被保护。

上述便是检测w7系统是否正受Cpu熔断和幽灵漏洞影响的办法,如果您也忧郁自己的Cpu受影响,可以尊从主编描述的办法检测一下。